QakBot, также известный как QBot, QuackBot и Pinkslipbot, был обнаружен ещё в 2007 году, а в последние годы разработчики активно вкладывались в его обновления, превратив этого троянца в один из самых мощных и коварных среди существующих. Банковские троянцы используются для кражи денег со счетов и из электронных кошельков и считаются одним из наиболее опасных типов вредоносного ПО.

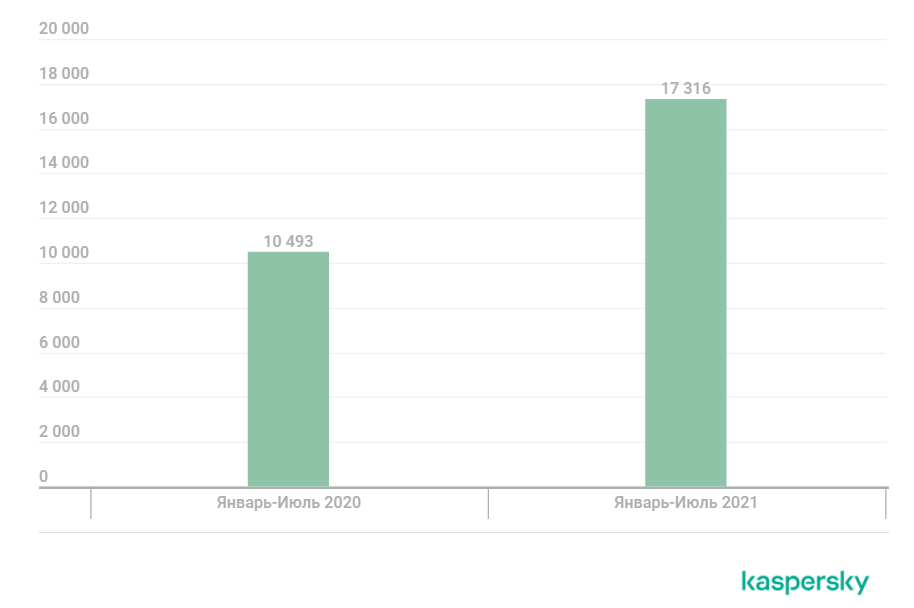

За первые семь месяцев 2021 года решения «Лаборатории Касперского» выявили 181 869 попыток скачать или запустить QakBot. Это меньше, чем в период с января по июль 2020 года, однако количество пострадавших пользователей выросло на 65% по сравнению с прошлым годом и достигло 17 316 человек.

Помимо стандартных для этого типа ПО функций, таких как перехват нажатий на клавиатуру (кейлоггинг), кража файлов cookie, логинов и паролей, последние версии QakBot умеют прекращать подозрительную активность или отключаться в случае запуска в виртуальной среде. Другая новая и необычная функция QakBot — способность красть электронные письма, чтобы затем проводить атаки с применением социальной инженерии на пользователей из списка адресов жертвы.

«Вряд ли атаки QakBot прекратятся в ближайшее время. Авторы этого троянца продолжают добавлять в него новые возможности и обновлять его модули, чтобы украсть ещё больше денег и данных. Раньше QakBot активно распространялся с помощью ботнета Emotet, но этот ботнет был отключён в начале года. Теперь же, судя по нашей статистике, злоумышленники нашли новый способ заражения этим троянцем», — сказал Антон Кузьменко, эксперт по кибербезопасности «Лаборатории Касперского».

Как происходит заражение трояном QakBot

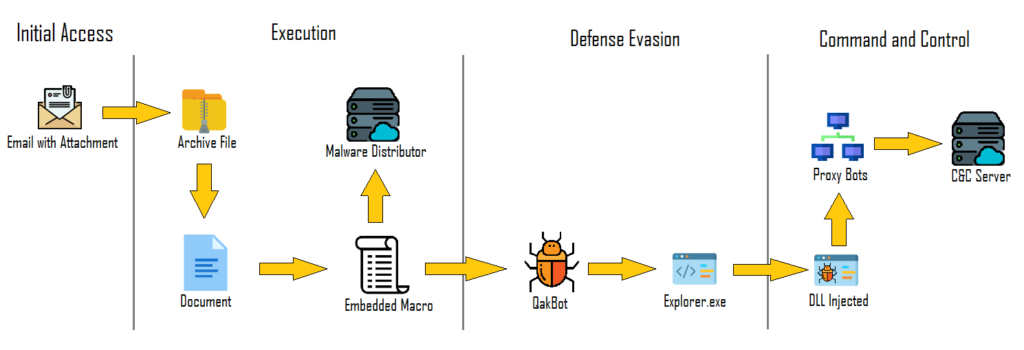

QakBot известен тем, что заражает системы жертв в основном через спам. В некоторых случаях письма содержат вложенные документы Microsoft Office (Word, Excel) или защищенные паролем архивы с такими файлами. В документах, в свою очередь, присутствуют вредоносные макросы. Пользователям предлагается открыть вложение, потому что оно якобы содержит важную информацию (например, счет-фактуру). В других письмах злоумышленники рассылают ссылки на страницы загрузки вредоносных документов.

Помимо спам-рассылок злоумышленники используют еще один вектор заражения, который предусматривает загрузку полезной нагрузки QakBot на компьютер жертвы с помощью другого вредоносного ПО, уже присутствующего на нем.

Как правило, злоумышленники выбирают тот вектор заражения, который считают наиболее действенным для конкретной организации. Известно, что многие преступники заранее собирают и анализируют информацию о целевых организациях из открытых источников, чтобы решить, какой вектор заражения будет наиболее эффективен.

Решения «Лаборатории Касперского» успешно обнаруживают и блокируют все известные версии банковского троянца QakBot. Чтобы обезопасить устройство от подобных угроз, специалисты рекомендуют:

- не переходить по ссылкам в спам-сообщениях и не открывать прикреплённые к ним документы;

- использовать системы онлайн-банкинга с многофакторной аутентификацией;

- регулярно обновлять все используемые программы, в том числе операционную систему и приложения (это важно, поскольку злоумышленники часто заражают устройства через уязвимости в популярном ПО);

- использовать защитное решение класса Internet Security, которое позволит открыть любой сайт в защищённом режиме, чтобы предотвратить кражу конфиденциальных данных (например, финансовой информации).